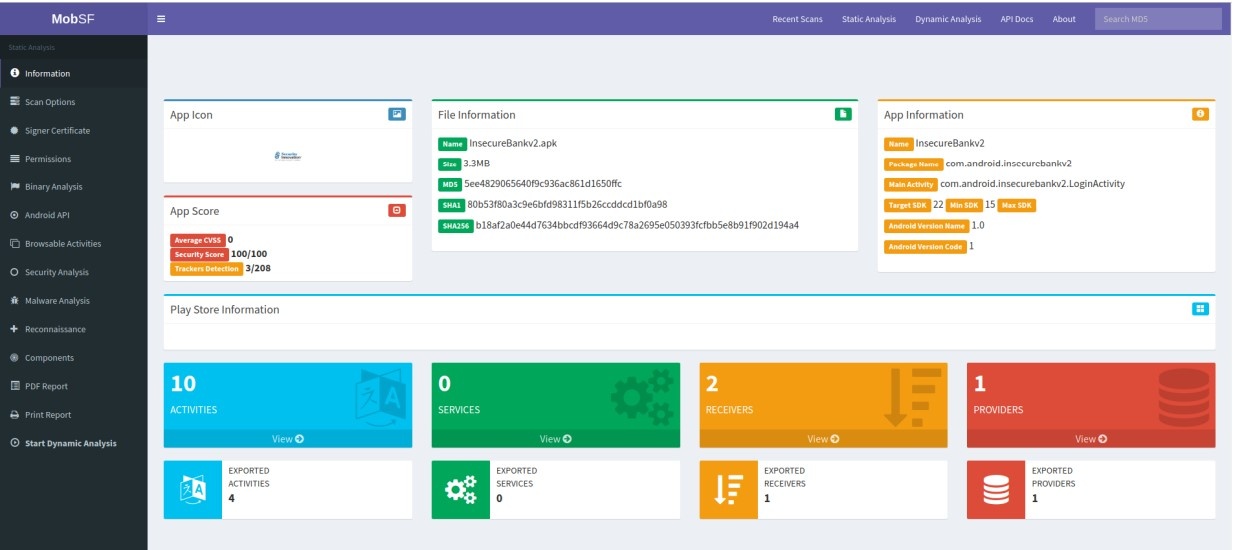

MOBILE SECURITY FRAMEWORK (MOBSF) AM BEISPIEL ITGAIN BANKING 5.0 APP

ITGAIN Security Tester

Laut Fraunhofer Academy werden über 90 Prozent aller Software-Sicherheitsvorfälle durch Angreifer verursacht, die bekannte Sicherheitslücken ausnutzen. Die Einführung eines Sicherheitstestprozesses sowie die Verwendung einfacher Basistechniken des Sicherheitstestens erlauben es, sicherheitsrelevante Schwachstellen zu erkennen und zu bewerten. Die systematische Verzahnung der Testaktivitäten mit anderen Life Cycle Aktivitäten im Softwareentwicklungsprozess versprechen Sicherheitslücken frühzeitig zu identifizieren und damit kosteneffizient zu beseitigen.

Vorgehen unserer Security Tester

Unsere Security Tester, - auch als Ethical Hacker bzw. White Hacker bezeichnet, setzen ihr tiefgehendes IT- und Test-Know-how ein und beugen Cyberattacken vor. Dabei arbeiten wir mit Kunden aus unterschiedlichen Branchen sowie modernen Technologien und setzen auf präventive Sicherheit. Unsere Security Tester erfassen das aktuelle Sicherheitsniveau der jeweiligen IT-Landschaft sowie Anwendungen durch unser fundiertes Wissen im IT-Grundschutz. Automatisierte Security Tests werden geplant, aufgebaut und durchgeführt. Auf Basis des Security-Monitorings werden etwaige Auffälligkeiten aus der Testdurchführung analysiert und Ansätze zu deren Behebung erarbeitet. Passgenaue Lösungsstrategien, Coaching-Ansätze des Entwicklungsteams, Härtung der Systeme sowie die Absicherung durch Penetration Tests – u.a. angelehnt an Methoden des Bundesamts für Sicherheit in der Informationstechnik (BSI) – runden das Vorgehen unserer Security Tester ab.

Aufgaben unserer Penetration Tester

Änderungen an der IT erfordern die regelmäßige Überprüfung des Gefahrenpotenzials auf die Existenz von Schwachstellen und deren Ausnutzung durch einen Angreifer. Wir untersuchen die Kunden-IT auf Schwachstellen und geben eine erste Risikoeinschätzung ab. Auf Wunsch verifizieren wir die Ausnutzbarkeit durch gezielte Penetrationstests. Zuvor und damit der Penetrationstest juristisch einwandfrei ist, stimmen sich unsere Security Tester im Vorfeld mit dem Kunden ab, welche Bereiche untersucht werden sollen und was im Rahmen der Testdurchführung umgesetzt wird. Natürlich lassen wir den Kunden nicht im Regen stehen und vermitteln, welche IT-Security Risiken der Penetrationstest für den laufenden Betrieb mit sich bringt. Im Rahmen des Auftrags versuchen unsere Penetration Tester Schnittstellen (APIs), Apps, Betriebssysteme, E-Mails, Netzwerke, Softwareprodukte oder Websites zu kompromittieren.

Schnittstellen wie Bluetooth, USB-Ports und optische Laufwerke sind ebenso beliebte Angriffspunkte wie externe Verbindungen, z. B. mobile Netze oder portable Geräte (Notebooks, Smartphones). Deshalb achten unserer Tester darauf, möglichst viele Angriffspunkte abzudecken, um sämtliche identifizierten Sicherheitslücken und Schwachstellen im Nachgang schließen zu lassen. Dabei werden fünf Phasen durchlaufen:

1. Passive Reconnaissance

Zunächst einmal verschafft sich unser Penetration Tester alle öffentlich zugänglichen Informationen über das zu hackende System, die er bekommen kann. Darunter fallen bspw. Suchmaschinen wie Google oder auch öffentliche Repositories wie github.

2. Aktive Reconnaissance / Scanning

In dieser Phase sendet unser Penetration Tester aktiv Anfragen an das zu testende System, die es ihm erlauben, das System in seiner Gesamtheit zu verstehen und zu analysieren. Werkzeug gestützt werden im Test mögliche Angriffspunkte gesammelt, sowie laufende Dienste und offene Ports ermittelt. Automatisierte Schwachstellenscanner untersuchen das laufende System auf eine Vielzahl von Sicherheitslöchern und melden bereits bekannte Schwachstellen.

3. Gaining Access / Exploitation

Über den sogenannten Gaining Access oder Exploitation wird dann versucht, die vom Scanner gefundenen Schwachstellen auszunutzen. Unser Penetration Tester versucht bspw. seine Berechtigungen auszuweiten, um höher privilegierte Rechte zu erlangen und somit potenziellen Zugriff auf sensible Daten und Informationen des kompromittierten Systems erhalten zu können. Werkzeuge wie Metasploit helfen dabei, eine Vielzahl von Angriffen auszuführen.

4. Maintaining Access / Post Exploitation

Nach individueller Absprache mit dem Kunden kann innerhalb der (Post-) Exploitation Phase auch eine dauerhafte Hintertür eingerichtet werden, um das System immer wieder angreifen zu können. Hier kommen z. B. Trojaner, Rootkits und andere bösartige Software zum Einsatz.

5. Reporting

Abschließend kommt die entscheidende Phase für unseren Penetrationstester: das Reporting. In einem ausführlichen Bericht werden die Angriffe zusammengefasst. Dabei werden die Verwundbarkeiten (Vulnerabilites) beschrieben, die dadurch entstehenden Sicherheitsrisiken erläutert und einzelne Handlungsempfehlungen ausgesprochen. Am Ende kann auf Wunsch eine Lösung zur Beseitigung der Schwachstellen erarbeitet werden.

Fazit

Unsere Security Tester wissen, dass all die Aufgabenstellungen im Softwaretest sehr vielschichtig sind. Profitieren Sie von unserer Erfahrung in der präventiven Sicherheit und gewinnen Sie Sicherheit in Ihren Softwareprojekten. Wir begleiten Sie, um Sicherheitsrisiken zu erkennen, effektive Gegenmaßnahmen zu entwickeln und diese umzusetzen.

Security Tester bei ITGAIN werden

Für den Security-Tester gibt es kein Studium und keine geregelte Ausbildung der Industrie und Handelskammer. Als Security Tester bist Du in Kundenprojekten für ITGAIN unterwegs, beherrscht so viele Techniken wie möglich, um eine umfassende Sicherheitsanalyse durchzuführen. Zudem musst Du Dich auf dem aktuellsten Stand halten und immer neue Angriffsmuster aneignen.

Für das Team Qualitätsmanagement suchen wir Mitarbeiter mit einem abgeschlossenen Hochschulstudium (Informatik, Wirtschaftsinformatik, Naturwissenschaften) oder einer vergleichbaren Ausbildung.

Aber auch Quereinsteiger, welche technisches Verständnis mitbringen, ein Auge für das Detail haben, strukturiert denken und arbeiten, kreativ und neugierig sind und ausgezeichnet kommunizieren, sind bei uns gern gesehen.

Im Grundlagenseminar ISTQB® CTFL Foundation Level Certified Tester erlangen unsere Neuankömmlinge einen umfassenden Überblick über Aufgaben, Methoden und Techniken des Softwaretests. Sie lernen alle Schritte des Softwaretest-Prozesses kennen, von der Planung über die Spezifikation bis zur Durchführung und Protokollierung von Tests. Dieses Seminar ist ein wichtiger erster Schritt zum Security-Tester.

Die beruflichen Aussichten als Security Tester sind gut. Banken und Versicherungen, die Luftfahrt, der Handel, die Automobilindustrie, die Medizintechnik, die Logistik – alle Branchen, in denen Software entwickelt wird, benötigen Sicherheitstests.

Dein Interesse ist geweckt? Dann bewirb Dich noch heute und gestalte mit uns das digitale Übermorgen.